CloudFormationスタックとControl Towerライフサイクルイベントを使用したアカウントへのアクセス有効化

包括的なAWSインフラを監視するために、Site24x7では、AWSアカウント内の各サービスのインスタンスを自動ディスカバリーする必要があります。そのために、Site24x7にリソースへのアクセス権を許可する必要があります。これは、手動でIAMユーザーロールを作成するか、クロスアカウントIAMロールを作成することで可能となります。AWS CloudFormationテンプレートを用いて、自動でIAMロールを作成することもできます。

AWS Control TowerでAWSアカウントをプロビジョニングし、組織のセキュリティやコンプライアンス要件にマッチさせます。Site24x7は、AWS Control Towerライフサイクルイベントを使用して、組織内の全アカウントを自動でディスカバリーできます。これにより、AWSアカウントとSite24x7を素早く簡単に連携できます。

Table of contents

- ユースケース

- 必要条件

- AWS Control Tower連携の利点

- AWS Control Towerを使用したAWSとSite24x7連携

- Control Tower インベントリダッシュボードとカスタムダッシュボード

- Control Towerアカウントのスタックを更新

ユースケース

- 複数のAWSアカウントを所持しており、それらをSite24x7と連携させたいとします。複数AWSアカウントの連携は、煩雑で手間がかかるため、AWS Control Towerにより複数アカウントの設定と管理を同時に行います。Control TowerでAWSアカウントとSite24x7を連携し、効果的な監視と安全な管理を実現します。

- この連携により、Control Towerを使用して新規アカウントを作成すると、そのアカウントが自動でSite24x7に連携されるようになります。

必要条件

設定を行う前に、次の要件を確認してください。

- AWS管理アカウントを所有している

- AWS Control Towerでアカウントが管理されている

- リソースのディスカバリーのために、CloudFormationスタックの次の権限が付与されている

- "iam:AttachRolePolicy"

- "iam:CreatePolicy"

- "iam:CreateRole"

- "iam:PassRole"

- "iam:GetRole"

- "lambda:AddPermission"

- "lambda:CreateFunction"

- "lambda:GetFunction"

- "lambda:InvokeFunction"

- "logs:CreateLogGroup"

- "logs:DescribeLogGroups"

- "cloudformation:CreateStackSet"

- "cloudformation:DescribeStackSet*"

- "cloudformation:ListStackSet*"

- "cloudformation:CreateStackInstances"

- "cloudformation:ListStackInstances"

- "cloudformation:DeleteStackInstances"

- "cloudformation:DeleteStackSet"

- "organizations:ListAccounts"

- "organizations:ListAccountsForParent"

- "organizations:ListChildren"

- "sts:GetCallerIdentity"

AWS Control Tower連携の利点

AWS Control TowerでAWSアカウントを連携する利点は次のとおりです。

- Automatic Amazon Resource Name (ARN)ロールを複数アカウントに作成できます。

- 組織の複数AWSアカウントをSite24x7に容易に連携できます。

- 1つのロケーションから連携したAWSアカウントを管理できます。

- アカウントの追加と削除を自動で行います。

AWS Control Towerを使用したAWSとSite24x7連携

Control Towerを使用したAWSアカウントとSite24x7の連携を行う方法は、次のとおりです。

- Site24x7にログインします。

- Cloud > AWS > AWSアカウントの連携に移動します。

- Control Towerで登録をクリックします。

- CloudFormationスタックを作成する必要のあるAWSリージョンを選択します。

- IAMロールにアタッチする権限を選択します。Site24x7では、IAMロール権限付与するために次のオプションがあります。

- AWS管理ReadOnlyAccessポリシー:ReadOnlyAccessポリシーでIAMロールが作成され、すべてのサービスをAWSで管理します。

- Site24x7カスタムポリシー:Site24x7でサポートしているAWSサービスで必要な読み取り専用権限で、インラインポリシーのIAMロールを作成します。

- CloudFormationテンプレートの作成をクリックします。アカウント内のCloudFormationスタックが、アカウント内の必要なコンポーネントを作成します。

- IAMロール作成後、CloudFormationスタックおよびスタックセットが、Lambda関数経由でSite24x7にロールARNを送信します。

- 表示名を入力し、アカウントの選択リストから連携したアカウントを選択します。

- ロールARN情報が取得されると、アドバンス設定を使用して、しきい値プロファイルなどの設定、リソース停止アラートのミュート、ガイダンスレポートのカスタマイズを行えます。

- ディスカバリーオプション項目のディスカバリーされたサービスリストから、Site24x7と連携するサービスを選択します。Site24x7と連携した管理アカウント内の連携アカウントがすべて表示されます。

- AWSリソースのディスカバリーをクリックして、アカウントを追加します。

AWS Control Towerを使用してAWSとSite24x7を連携すると、Cloud > AWS > Control Towerアカウントに移動して、Control Towerアカウントページを表示できるようになります。スケジュールレポートをクリックして、CSVファイルでControl Towerアカウント情報を取得できます。

Control Towerの親アカウントとリンクしているすべてのアカウントが、Cloud > AWS > Control Towerアカウント > Control Towerリンクアカウントページに表示されます。このページでもスケジュールレポートをクリックすることで、Control Towerリンクアカウント情報をCSVファイルで取得できます。

- Control Tower親アカウント削除すると、すべてのControl Towerリンクアカウントも削除されます。

- AWS Control Tower親アカウントの既存設定を修正した場合、Control Towerリンクアカウントでもその変更が行われます。

- 各Control Towerリンクアカウントの設定を修正した場合、そのリンクアカウントのみ変更が適用され、親アカウントや他のリンクアカウントには適用されません。

- AWSアカウント > アドバンス設定で、クローズアカウントの自動削除を有効にしている場合、クローズしたAWSアカウントはSite24x7から削除されます。

Control Tower インベントリダッシュボードとカスタムダッシュボード

Control Towerのインベントリダッシュボードは、AWS Control Towerの親アカウントとリンクされたアカウントのすべてのリソースを一元的に表示します。

監視対象リソース、地域別のリソースの内訳、および主要なメトリックに関するデータを提供し、AWS環境を効率的に管理するのに役立ちます。

Control Towerの親アカウントの詳細を表示するには、インベントリダッシュボードに移動し、右上のオプションから[親アカウント]に切り替えて、親アカウントで検出されたリソースのデータを表示します。

Control Towerの統合によって検出されたすべてのリソースの結合データにアクセスするには、オプションを[Linked Accounts] に切り替えます。

カスタムダッシュボードの地理マップウィジェットは、Control

Towerの親アカウントとリンクされたアカウントのリソースの地域別内訳が表示されます。

地域マップを表示するか、地域のリソースの数値データを表示するかを選択できます。

カスタムダッシュボードの監視数ウィジェットに、すべてのControl

Towerアカウントの合計監視数が表示されます。

表示内容は以下の通りです。

- 親アカウントとリンクされたアカウントの両方の監視対象リソースの合計数

- 地域ベースのサービス数を数値で分割したもの

- 地域ベースのサービス分布を数値オプションで表形式にしたもの

- 縦棒グラフオプションは、選択した時間範囲で、異なるAWSサービスがどのように動作しているかを視覚化します。

Control Towerアカウントのスタックを更新

Control Towerアカウントに実装されている最新の機能を使用するには、Control Towerアカウント用に設定されている既存のスタックを更新する必要があります。

AWS consoleでスタックを更新する方法は以下です。

- AWS consoleにログインします。

- All services → Management & Governance → CloudFormationに移動します。

- スタックリストから更新の必要があるスタックを選択します。

- 更新をクリックします。

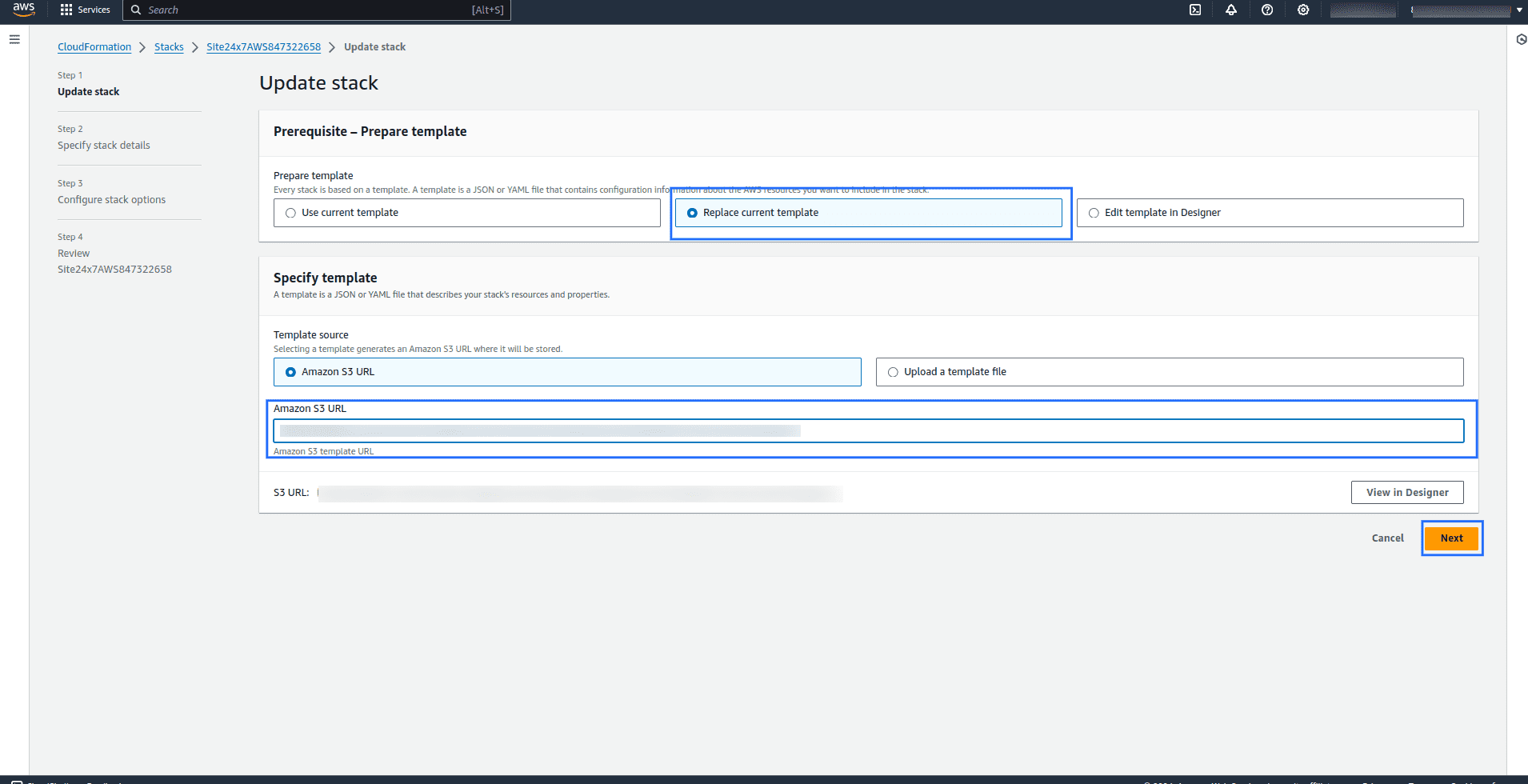

- 現在のテンプレートを置き換えるを選択します。

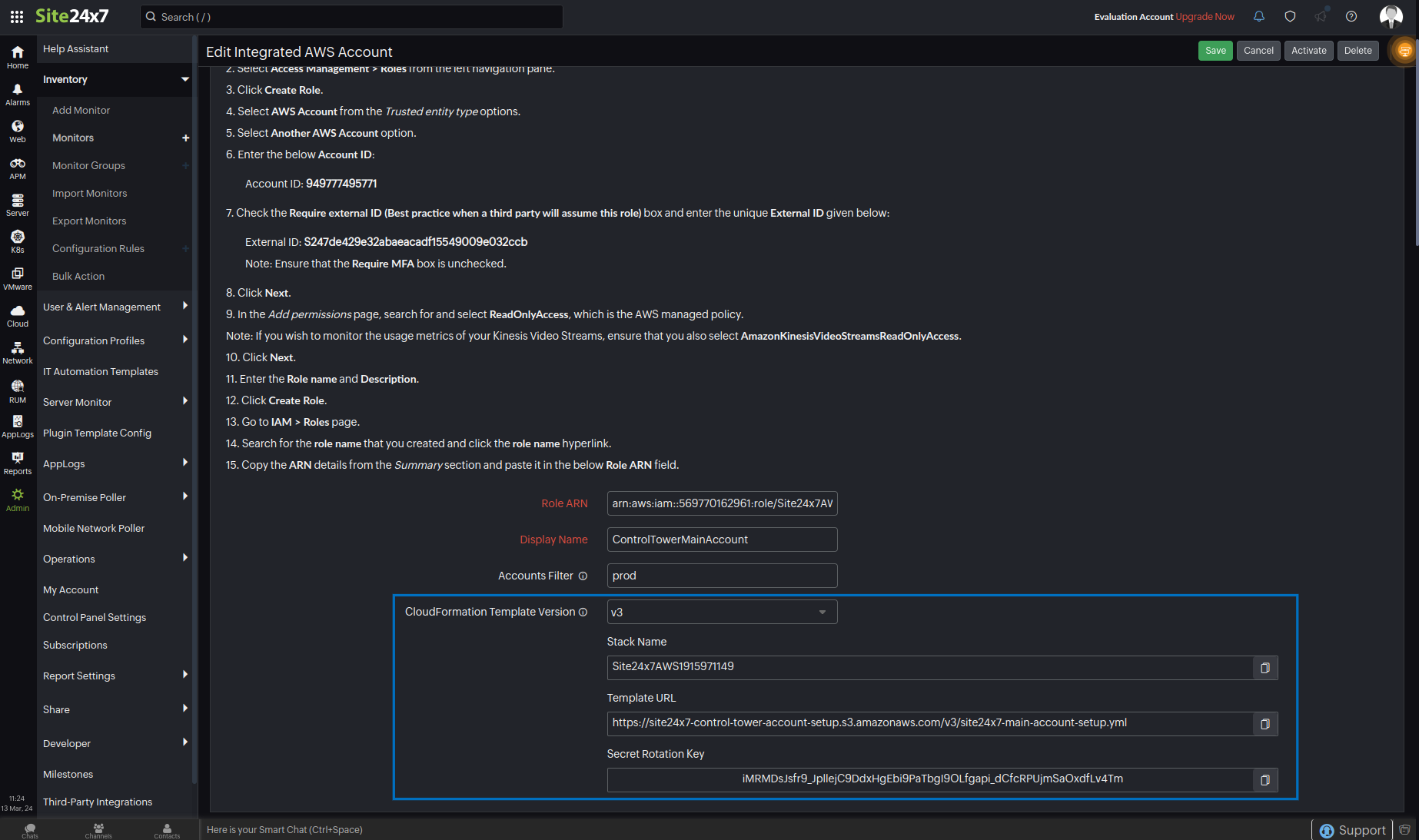

- [AWSアカウント連携の編集]画面の「Amazon S3 URL」欄から、Template URLをコピー&ペーストします。

- [次へ]をクリックします。

- [AWSアカウント連携の編集]画面の「APIRotateKey」欄から、Secret Rotation

Keyをコピー&ペーストします。

シークレットキーのローテーション機能は、最新バージョン(バージョン3)でのみ利用可能です。

シークレットキーのローテーション機能は、最新バージョン(バージョン3)でのみ利用可能です。

これはAWS Secrets Managerに保存されたキーのローテーションを可能にします。 - [次へ]をクリックします。

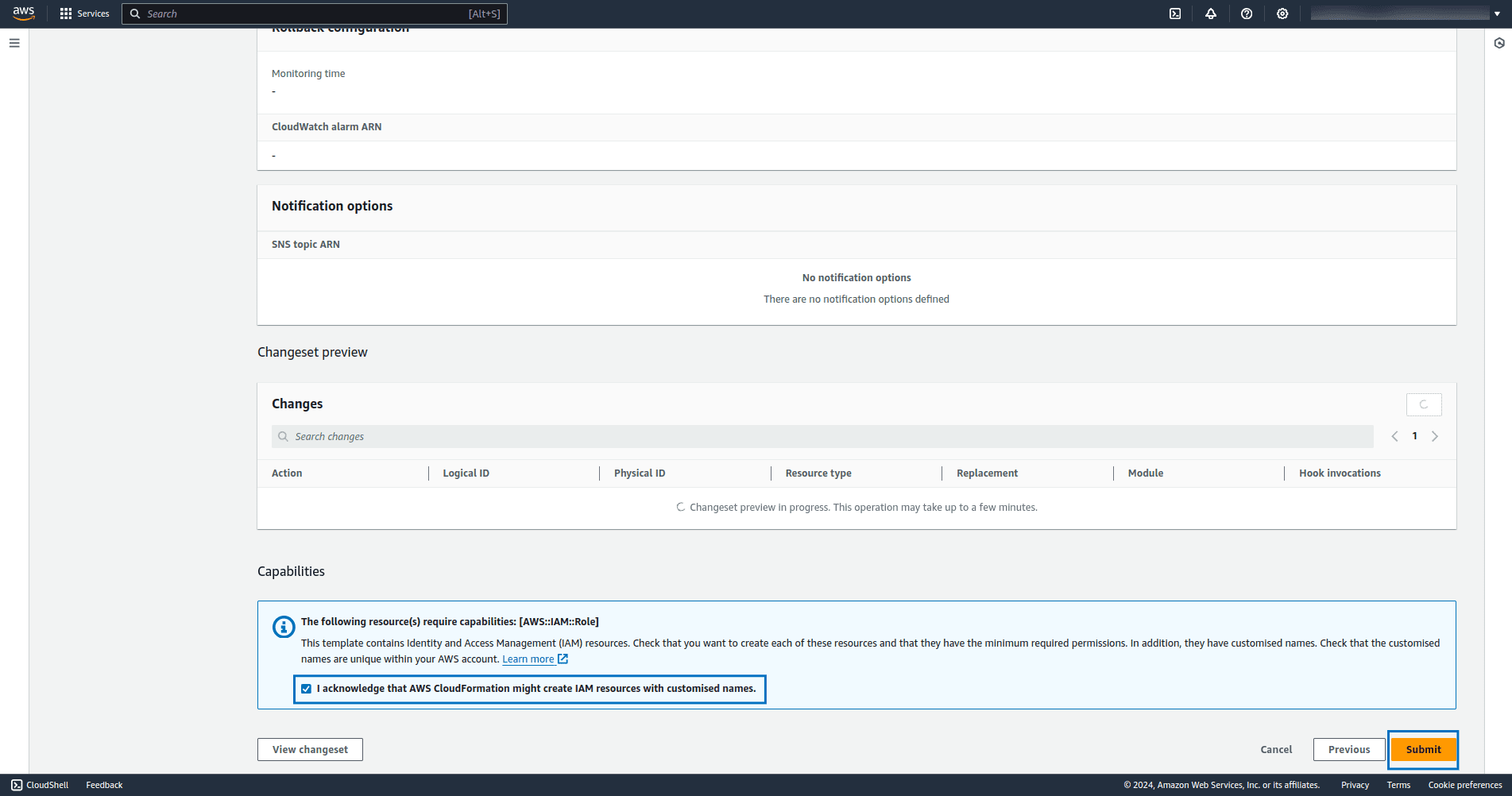

- [スタックオプションの設定]ページで詳細を確認し、[次へ]をクリックします。

- スタック詳細を確認して、[Capabilities]配下のチェックボックスにチェックを入れます。

- Submitをクリックします。

スタックの更新プロセスが完了すると、選択したスタックの更新ステータスが[イベント]タブに表示されます。